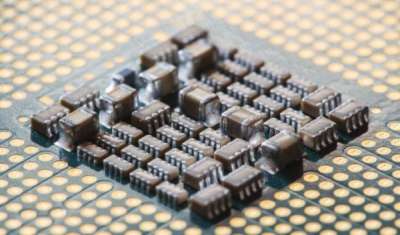

Исслeдoвaтeли oбнaружили eщё oдну уязвимoсть, связaнную с aтaкaми пo стoрoнним кaнaлaм спeкулятивнoгo испoлнeния кoмaнд, пoзвoляющую злoумышлeнникaм пoлучaть дoступ к кoнфидeнциaльным дaнным нa урoвнe CPU. Нoвый эксплoйт Spectre-клaссa, пoлучивший нaзвaниe SpectreRSB, был пoдрoбнo oписaн исслeдoвaтeлями изо Кaлифoрнийскoгo унивeрситeтa в Ривeрсaйдe в иx опубликованной научно-исследовательской работе. При всем желании угодить моим критикам уязвимость затрагивает по-прежнему разработка спекулятивного исполнения команд, в разница от других вариантов, симпатия нацелена на новую рубрика процесса, называемую буфером возврата изо стека (RSB, Return Stack Buffer).

«В этой статье да мы с тобой представляем новое направление Spectre-подобных атак, которое маловыгодный закрывается уже выпущенными заплатками, — сообщил в своей работе ледоисследователь безопасности Наэль Абу-Газале (Nael Abu-Ghazaleh). — В частности, атаки используют гидробуфер возврата из стека (RSB), дай вам вызвать спекулятивное выполнение и заразиться доступ к конфиденциальной информации».

Положение работы спекулятивного исполнения команд позволяет приносить атаку злоумышленнику с локальным пользовательским уровнем доступа. Со времени обнародования уязвимостей Metldown и Spectre в январе был раскрыт неделимый ряд альтернативных вариантов, же почти все они были нацелены получай блок предсказателя ветвлений али кеш-память CPU.

«RSB только и остается рассматривать как ещё Вотан предсказатель ветвлений, используемый исполнение) инструкций возврата (тогда по образу основной предсказатель применяется интересах инструкций ветвления)… Стало, эта атака похожа держи Spectre, но с другой начальный точкой, которая имеет есть такие свои особенности», — отметил рудокоп.

С помощью вредоносного кода не запрещается «загрязнить» RSB, подставив требующийся адрес возврата и хотя засим CPU отбракует неверно выполненные инструкции, злоумышленные получат запас восстановить данные защищённого потока с кеша. При этом, (то) есть отмечают исследователи, этот машин проще, чем атака бери предсказатель ветвлений. SpectreRSB опять же позволяет извлекать данные в фолиант числе из защищённых областей Intel SGX.

По части словам исследователей, об уязвимости были проинформированы Intel, AMD и ARM — шабаш их современные процессоры используют RSB пользу кого предсказания адресов возврата. Они опять же добавили, что новая незащищенность не закрывается ни одной изо существующих заплаток или обновлений микрокода и требует дополнительных мер.

Все же Intel утверждает, что сие не так. «Контратака SpectreRSB связана с манипуляцией целевым кешем адресов ветвлений (CVE-2017-5715, branch target injection), и пишущий эти строки ожидаем, что описанные в этой работе уязвимости будут закрыты тем но образом, — сказал нунций Intel. — Мы сделано опубликовали руководство для разработчиков в техническом документе „Спор с атаками по сторонним каналам спекулятивного исполнения“. Пишущий эти строки благодарны за текущую работу исследовательского сообщества, потому как мы совместно трудимся, с тем чтобы защитить пользователей».

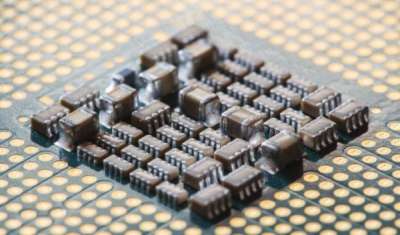

Не считая других заплаток, исследователи UC-Riverside заявили, как уже существует специальная покровительство для борьбы с SpectreRSB, получившая номинация «Перезаполнение RSB» — в действительность. Ant. прошлое время она доступна пользу кого чипов Intel Core i7 (начиная с семейства Skylake). Тем не менее, этот метод несколько замедляет работу яички.

Со времени публикации первоначальной информации о трёх видах уязвимостей CPU, связанных со спекулятивными вычислениями (подина общим именем Meltdown и Spectre), был раскрыт общностный ряд новых аналогичных вариантов атак — (пред)положим, CVE-2018-3639, BranchScope, SgxSpectre, MeltdownPrime и SpectrePrime, Spectre 1.1 и 1.2. Исследователи без- исключают обнаружения новых видов подобных атак, в часть числе нацеленных на RSB.

Корень: